Αρχική Η εταιρία DrayTek Blog Security Εκτέλεση Suricata στο Vigor3912S

Εκτέλεση Suricata στο Vigor3912S

Το Suricata είναι ένα open source λογισμικό ανίχνευσης απειλών. Υποστηρίζει περισσότερους από 60.000 κανόνες, συμπεριλαμβανομένων 6000+ κανόνων CVE και μπορεί να εντοπίσει και να αποτρέψει ενα ευρύ φάσμα δικτυακών απειλών, όπως malware, network intrusions, denial-of-service attacks και data breaches.

Το Vigor3912S υποστηρίζει εφαρμογές Linux με Docker, οι οποίες μπορούν να εγκαταστήσουν αυτό το ισχυρό λογισμικό και να το χρησιμοποιήσουν για την προστασία του δικτύου. Το παρακάτω άρθρο δείχνει πώς να χρησιμοποιήσετε το Suricata σε έναν Vigor3912S.

Configuration

1. Βεβαιωθείτε ότι o Vigor3912S έχει πρόσβαση στο Διαδίκτυο πριν την εγκατάσταση.

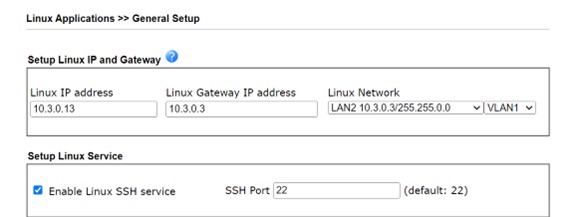

2. Μεταβείτε στο Linux Applications >> General Setup, πληκτρολογήστε τη διεύθυνση IP Linux, τη διεύθυνση IP Gateway, επιλέξτε το LAN interface και επιλέξτε Enable Linux SSH service. Η διεύθυνση IP του Linux θα πρέπει να βρίσκεται στο ίδιο LAN subnet με τον Vigor3912S.

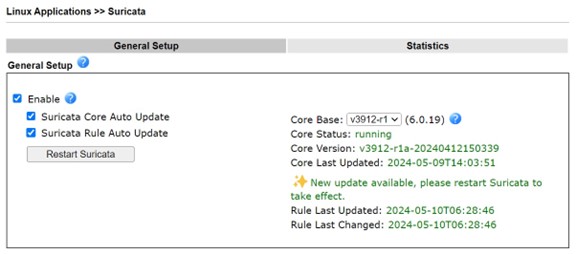

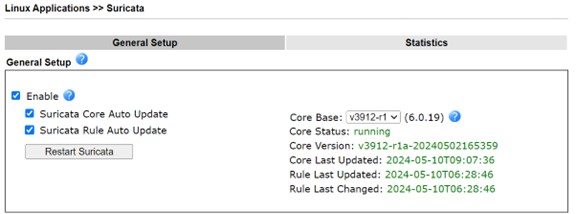

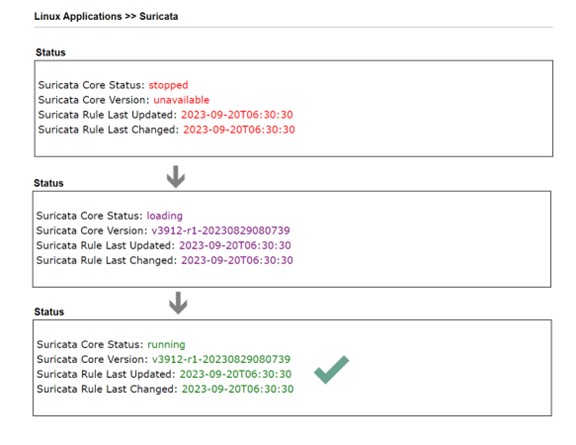

3.1. Μεταβείτε στο Linux Applications >> Suricata και επιλέξτε Enable για να ενεργοποιήσετε το Suricata. Ο router θα ξεκινήσει τη λήψη του Docker Firmware image από το Internet. Περιμένετε μερικά λεπτά. Όταν δείτε την κατάσταση του Suricata core να αλλάζει από unavailable σε running, σημαίνει ότι η εγκατάσταση Suricata είναι επιτυχής.

Για να διατηρήσετε την έκδοση Suricata στην πιο πρόσφατη, συνίσταται να ενεργοποιήσετε τις επιλογές Suricata Core Auto Update και Suricata Rule Auto Update και στη συνέχεια, ο Vigor3912S θα ελέγχει καθημερινά αν υπάρχει νέα έκδοση και θα κάνει αυτόματη ενημέρωση όταν είναι διαθέσιμη.

• Core Base: Παρέχονται δύο Core Bases. Το v3912-r1 χρησιμοποιεί Suricata version 6.0.x; Το v3912-r2 χρησιμοποιεί Suricata version 7.0.x; Η ακριβής version Suricata θα εμφανίζεται πίσω από την Core Base version.

• Suricata Core Auto Update: Ένα πρόγραμμα στο background θα τρέχει συνεχόμενα και θα εκτελείτε κάθε 24 ώρες για να ελέγχει αν υπάρχει μια νέα core image. Αν το Suricata container εκτελείτε, το σύστημα θα πραγματοποιήσει λήψη μόνο του image. Το νέα image θα χρησιμοποιηθεί για να εκτελέσει το container μέχρι την επόμενη επανεκκίνηση του συστήματος.

• Suricata Core Auto Update: Ο Vigor θα ελέγχει τις ενημερώσεις κατά τις 6:30 τοπική ώρα κάθε μέρα.

• Core/Rule Last Updated: Τελευταία ώρα ελέγχου.

• Rule Last Changed: Τελευταία ώρα αλλαγής κανόνα.

Σημειώστε ότι ακόμα και αν η core image δεν ενημερώνεται, δεν σημαίνει ότι δεν υπάρχουν ενημερώσεις για το Suricata rule. Η core image έχει μια διαδικασία SOP για τον εντοπισμό και την ενημέρωση των κανόνων.

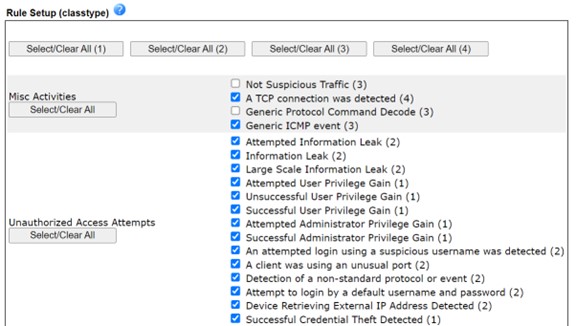

3.2. Το Suricata έχει πάνω από 60.000 κανόνες Suricata, συμπεριλαμβανομένων 6.000+ κανόνων CVE. Οι κανόνες έχουν 4 priorities levels. Μπορούμε να επιλέξουμε τους κανόνες με Προτεραιότητα χρησιμοποιώντας το κουμπί Select All (1)(2)(3)(4) ή τις επιλογές κανόνων κλάσης στο Rule Setup (classtype). Ο αριθμός στο πίσω μέρος του class rule option είναι η προτεραιότητα. “1” σημαίνει υψηλότερη προτεραιότητα.

4. Μετά την παραπάνω ρύθμιση, το Suricata εκτελέιται στον Vigor3912S για να ανιχνεύσει τις δραστηριότητες του δικτύου. Όταν αλλάξει ο κανόνας Suricata, ο Vigor3912S θα επαναφορτώσει την υπηρεσία Suricata και μπορεί να χρειαστούν μερικά λεπτά για να δείτε την κατάσταση που άλλαξε από διακοπή σε φόρτωση για επαναλειτουργία.

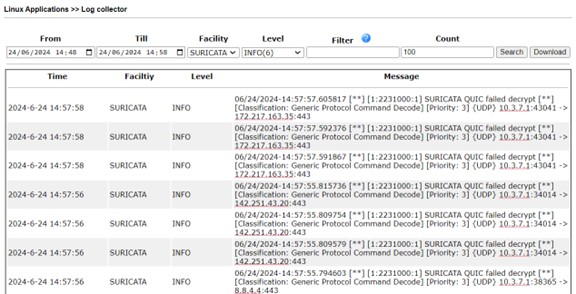

Έλεγχος των Logs

5. Μεταβείτε στο Linux Applications >> Log Collector. Επιλέξτε το χρονικό εύρος και το SURICATA ως Facility για να δείτε τα συμβάντα δικτύου που εντόπισε το SURICATA. Τα γεγονότα που ανιχνεύθηκαν μπορεί να μην είναι όλα άσχημα. Πρέπει να ελέγξουμε ποιο συμβάν δικτύου ενεργοποιεί το Log και να καθορίσουμε περαιτέρω ενέργεια. Εάν το συμβάν δικτύου είναι φυσιολογικό, μπορούμε να καταργήσουμε την επιλογή του συγκεκριμένου κανόνα κλάσης από το Rule Setup.

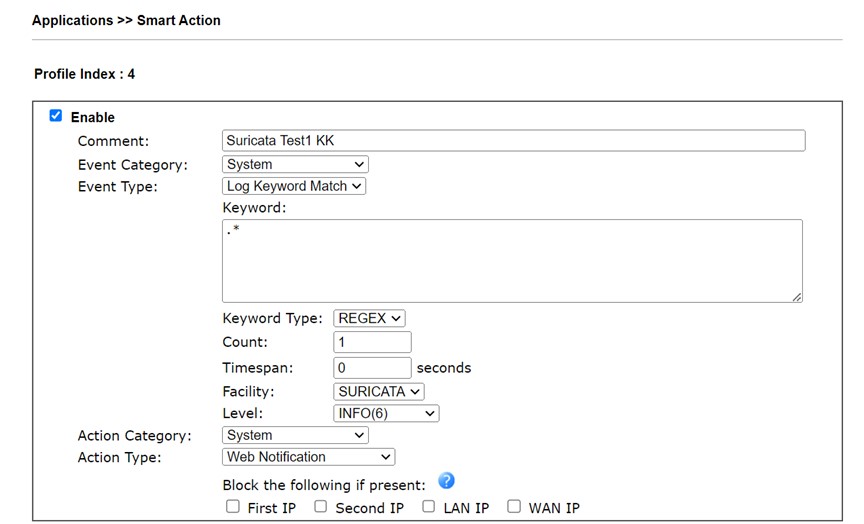

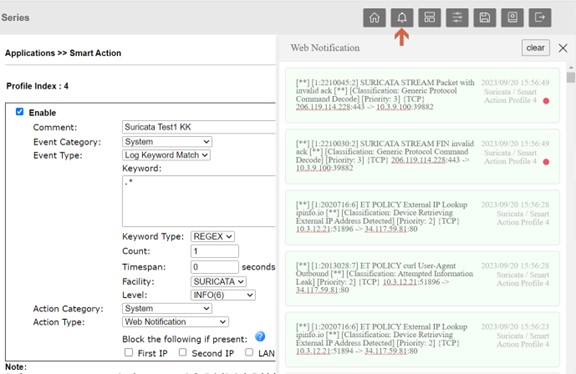

6. Μπορούμε επίσης να ενεργοποιήσουμε το Web Notification by Applications >> Smart Action για να δούμε τις ειδοποιήσεις Suricata.

• Επιλέξτε System ως Event Category

• Επιλέξτε Log Keyword Match ως Event Type

• Πληκτρολογήστε .* στο περιεχόμενο του Keyword. Αυτό σημαίνει οποιοδήποτε log.

• Τύπος Keyword REGEX ή TEXT REGEX υποδειλώνει Regular Expression, που μας επιτρέπει να χρησιμοποιήσουμε τον ορισμένο τρόπο για αναζήτηση. TEXT είναι ένα string, που συνήθως δεν χρησιμοποιούνται ειδικοί χαρακτήρες.

• Count 1 Time Span 0 second που σημαίνει ότι στέλνει Web ειδοποιήσεις για κάθε γεγονος.

• Επιλέξτε SURICATA για Facility

• Επιλέξτε INFO(6) για Level.

• Επιλέξτε System ως Action Category

• Επιλέξτε Web Notification ως Action Type

Στη συνέχεια, μπορούμε να δούμε τις ειδοποιήσεις κάνοντας κλικ στο αντίστοιχο εικονίδιο στο Web του router.

Μπορούμε να προβάλουμε όλες τις μετρήσεις που ταιριάζουν με τον κανόνα Suricata στο δίκτυο μέσω της σελίδας Statistics.

Blocking

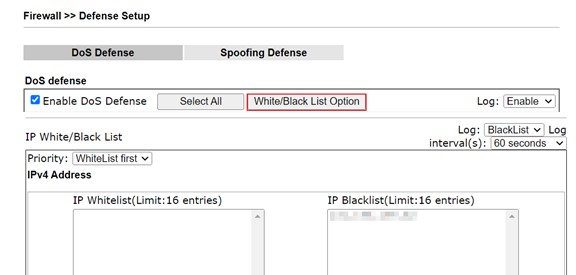

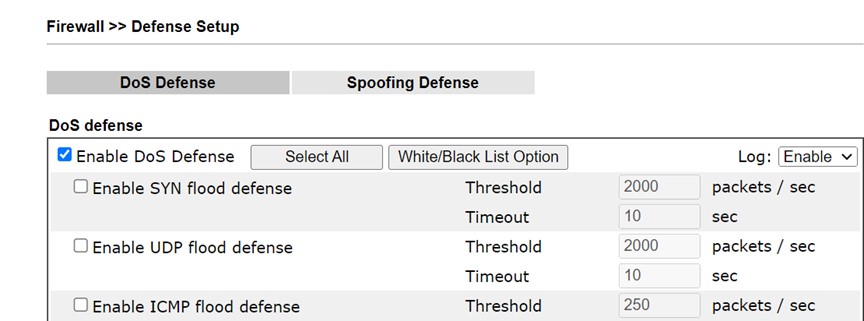

7. Επιλέξτε Enable DoS Defense και κάντε κλικ στο OK μέσω Firewall >> DoS Defense. Είναι απαραίτητο να κάνετε το block να λειτουργεί στην τρέχουσα έκδοση firmware (ο Vigor3912S θα το ενεργοποιήσει αυτόματα όταν το Suricata εκτελεστεί σε μελλοντική έκδοση firmware.)

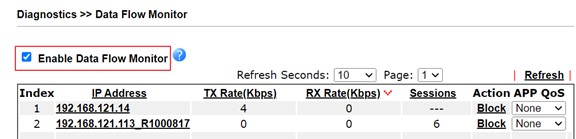

8. Επιλέξτε Enable Data Flow Monitor via Diagnostics >> Data Flow Monitor. Είναι απαραίτητο να κάνετε το block να λειτουργεί στην τρέχουσα έκδοση firmware (ο Vigor3912S θα το ενεργοποιήσει αυτόματα όταν το Suricata εκτελεστεί σε μελλοντική έκδοση.)

9. Το Suricata μπορεί να ανιχνεύσει απειλές δικτύου και μπορούμε να χρησιμοποιήσουμε το προφίλ Smart Action για να αποκλείσουμε τη διεύθυνση IP που αντιστοιχεί σε ορισμένες λέξεις-κλειδιά αυτόματα και προσωρινά.

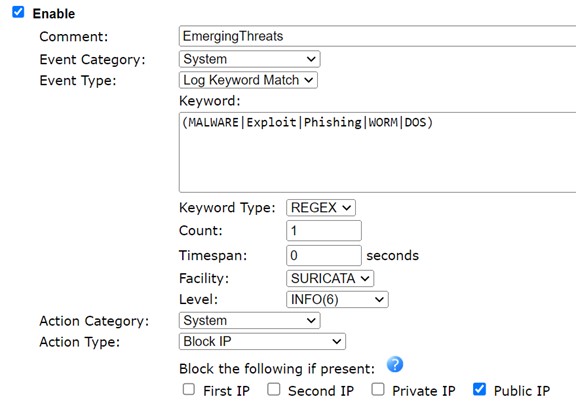

9.1. Παράδειγμα 1: Αποκλεισμός της δημόσιας IP που αντιστοιχεί στις λέξεις-κλειδιά MALWARE, Exploit, Phishing, WORM ή DOS. Η αντιστοίχιση λέξης-κλειδιού δεν έχει διάκριση πεζών-κεφαλαίων.

Δημιουργήστε ένα Smart Action προφίλ μέσω Applications >> Smart Action >> User Defined ως εξής:

• Event Type: Log Keyword Match

• Keyword: (MALWARE | Exploit | Phishing | WORM | DOS)

• Το Keyword Content entry είναι εκεί που ορίζουμε τα συγκεκριμένα events που θέλουμε να φιλτράρουμε. Πληκτρολογήστε (MALWARE | Exploit | Phishing | WORM | DOS) στο πεδίο Keyword, και ο Vigor θα φιλτράρει τα event logs με τα keywords MALWARE, Exploit, Phishing, WORM, ή DOS.

• Keyword Type: REGEX

• Facility: SURICATA

• Action: Block IP

• Μπλοκάρετε τα ακόλουθα σε περίπτωση που εμφανιστούν:

• Αν θέλουμε να μπλοκάρουμε την source IP σε περίπτωση που ανιχνεύονται τέτοιου είδος events, επιλέξτε First IP ή Private IP.

• Αν θέλουμε να μπλοκάρουμε την destination IP σε περίπτωση που ανιχνεύονται τέτοιου είδος events, επιλέξτε Second IP ή Public IP.

• Όταν είναι επιλεγμένα τα First IP και Private IP, ο Vigor θα μπλοκάρει την Private IP ανεξάρτητα αν είναι First IP ή Second IP.

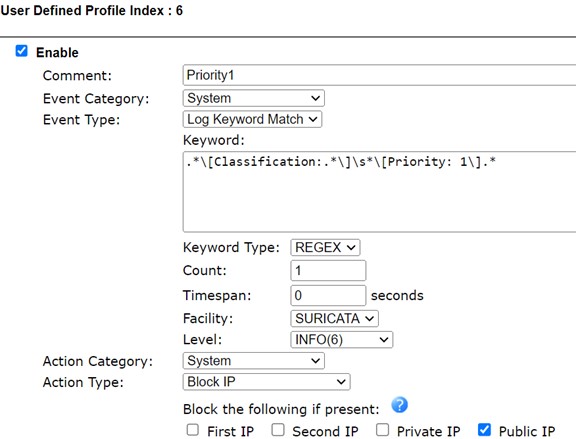

9.2. Παράδειγμα 2: Αποκλεισμός της IP που αντιστοιχεί στους κανόνες με Προτεραιότητα “1”.

Δημιουργήστε ένα προφίλ Smart Action μέσω Applications >> Smart Action >> User Defined ώς εξής:

• Event Type: Log Keyword Match

• Keyword: .*[Classification:.*]s*[Priority: 1].*

• Keyword Type: REGEX

• Facility: SURICATA

• Action: Block IP

• Μπλοκάρετε τα ακόλουθα σε περίπτωση που εμφανιστούν:

• Αν θέλουμε να μπλοκάρουμε την source IP σε περίπτωση που ανιχνεύονται τέτοιου είδος events, επιλέξτε First IP ή Private IP.

• Αν θέλουμε να μπλοκάρουμε την destination IP σε περίπτωση που ανιχνεύονται τέτοιου είδος events, επιλέξτε Second IP ή Public IP.

• Όταν είναι επιλεγμένα τα First IP και Private IP, ο Vigor θα μπλοκάρει την Private IP ανεξάρτητα αν είναι First IP ή Second IP.

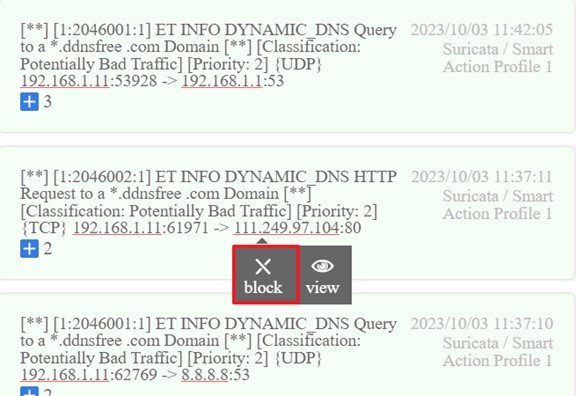

10. Μπορούμε επίσης να αποκλείσουμε την άγνωστη IP προσωρινά και χειροκίνητα μέσω του Web Notification.

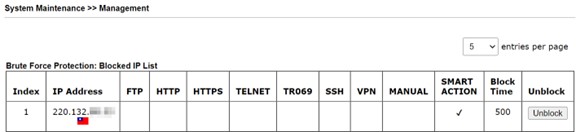

Στη συνέχεια, κάντε κλικ στο View για να ελέγξετε εάν η IP έχει προστεθεί στον πίνακα BFP.

Έλεγχος των Block Logs

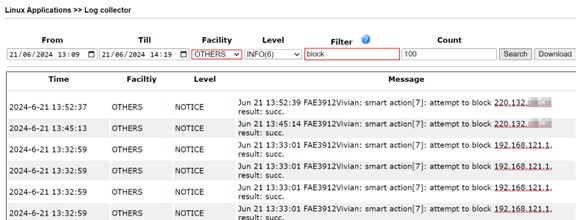

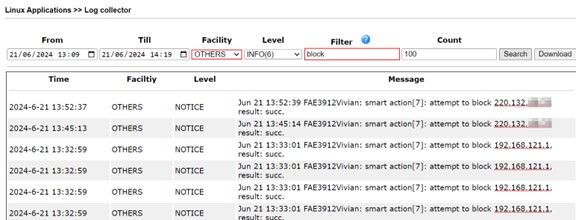

11. Μπορούμε να ελέγξουμε αν η ενέργεια AUTO Block λειτουργεί ή όχι μέσω Linux Applications >> Log Collector.

11.1. Επιλέξτε μια περίοδο, επιλέξτε OTHERS facility, εισαγάγετε τη λέξη-κλειδί “block” και στη συνέχεια, κάντε κλικ στο Search για να ελέγξετε το block Logs. Το log “smart action[7]” σημαίνει ότι το block action πραγματοποιείται από το ευρετήριο προφίλ smart action 7. “result: succ” σημαίνει ότι το Block της σύνδεσης είναι επιτυχές.

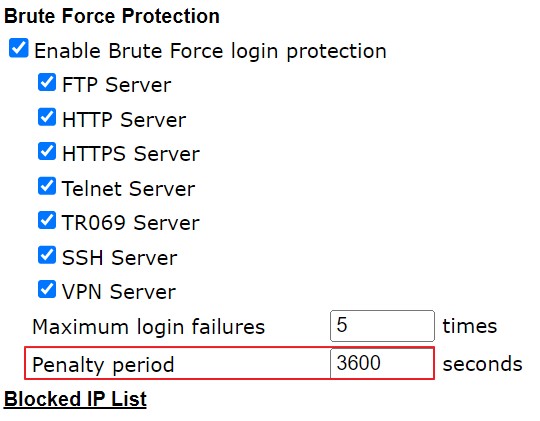

11.2. Μεταβείτε στο System Maintenance >> Management >> Blocked IP List. Η αποκλεισμένη IP θα εμφανιστεί στον πίνακα. Το Block Time είναι ο ίδιο με το BFP Block Time.

11.3. Επιλέξτε SURICATA facility και στη συνέχεια, αναζητήστε ξανά για να ελέγξετε τι είδους απειλή έχει εντοπιστεί.

Εάν η IP δεν έπρεπε να έχει αποκλειστεί, μπορούμε να την ξεμπλοκάρουμε από τον πίνακα Blocked IP list.

Εάν η IP έπρεπε να αποκλειστεί μόνιμα, μπορούμε να προσθέσουμε την IP στην IP Blacklist μέσω του Firewall >> Defense Setup.